在该系列文章的上篇,我们详细介绍了亚太地域企业在2022年上半年碰到的各类讹诈软件威胁趋向,以及Conti等讹诈软件团伙次要采纳的办法和攻击手段。

本篇,我们将进一步向各人介绍在面临差别体例的讹诈软件攻击时,企业能够采纳的缓解办法以及Akamai供给的处理计划。一路来看看吧。

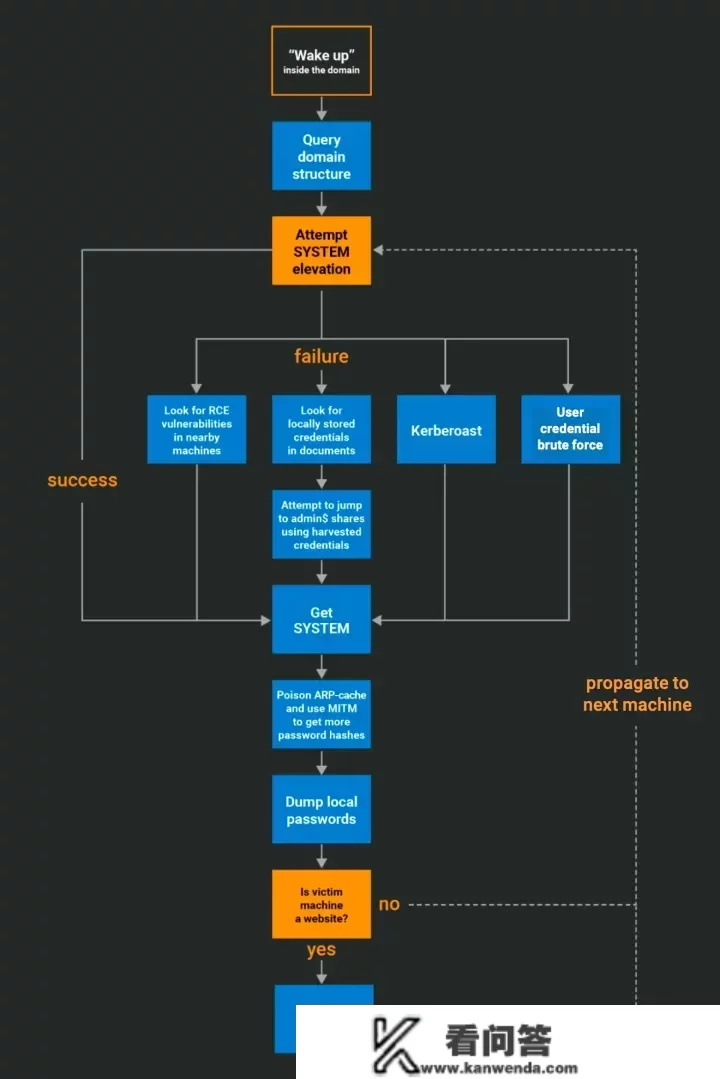

一、他们到底是若何逐步染指整个收集的?在围绕讹诈软件造定对策前,起首需要明白,他们到底是若何通过一个安身点,逐步染指整个收集的。而Conti泄露的文档为我们供给了一些线索。通过火析Conti的办法,我们绘造了图6所示的流程图,所有内容都来自泄露的文档,我们在此根底长进行了一些整理和归纳。该流程要求讹诈软件操做者对相关东西和流程具备必然的手艺理解,若是你也希望帮忙本身的企业防备类似攻击,或者希望通过模仿攻击更深切天文解那类威胁,凡是能够在横向挪动和特权提拔环节中通过遥测获得大量贵重信息。

图6:讹诈软件攻击循序渐进指南

图6:讹诈软件攻击循序渐进指南简单来说,上述过程次要涉及如下几步:

查询域构造(利用adfind、net view等东西):有时候,密码会立即显示在那些东西的输出成果中,例如在备注信息里测验考试提拔至SYSTEM权限若是可行:a.停止ARP缓存投毒,并拦截收集中其他计算机的密码哈希;b.转储当地密码哈希若是不成行:a.检测收集中其他计算机能否能够拜候,尤其是检测admin$共享能否能够拜候,若是能够,则会针对如许的计算机测验考试获取SYSTEM权限;b. 查找收集中存在的RCE破绽;c. 测验考试通过Kerberoast获取更多密码哈希;d. 关于小型收集,还可能测验考试对用户密码停止暴力破解,现实测验考试暴力破解前,需要测试对此类暴力破解行为能否存在锁定限造若是在任何办事器上找到了可写入的inetpub目次,则放置aspx Webshell扫描收集,寻找可供进一步传布的途径(1)东西集为实现收集渗入和传布的目的,讹诈软件团伙会利用大量东西,此中大部门东西都是寡所周知,而且在业内普遍利用的。现实上,凡是似乎只要加密东西(有时还包罗木马法式)是每个讹诈软件团伙公用的,而且差别团伙利用的那些东西有所不同,但横向挪动、传布和渗入方面的TTP应该都差不多,而且几乎所有人都十分熟悉了,无外乎Cobalt Strike、Mimikatz以及PsExec等。

1.初始拜候

关于大部门讹诈软件,最常见的入侵载体凡是是收集垂钓,借此拐骗用户翻开“兵器化”的文档或压缩文件。其他常见办法包罗通过“推测”准确的根据来入侵VPN或RDP办事器等。

Conti泄露的文档中包罗有关收集爬虫的设想实现体例以及其他一些不太常见的传染办法:

办事爬虫逻辑Apache Tomcat扫描Tomcat办事器,测验考试操纵cgi-bin破绽Outlook Web Access (OWA)互联网爬虫,借此对根据停止暴力攻击SQL扫描允许用户输入信息的网站,测验考试对其利用SQL注入攻击打印机扫描能够通过互联网拜候的打印机,测验考试利用PRET加以操纵2.横向挪动

讹诈软件常用的横向挪动手艺在MITRE网站上都有介绍,次要包罗:

WMI — 用于通过“/node:.. process call create”长途触发载荷PsExec — 利用Sysinternals的那款东西以及Cobalt Strike实现载荷的长途施行长途方案使命 — 利用号令行东西SCHTASKS共同“/s”参数创建长途使命以施行放置好的载荷RDPWinRM除了上述手艺,有时候讹诈软件团伙还会利用某些零日破绽:

EternalBlue — 操纵 *** B中存在的长途代码施行破绽BlueKeep — 操纵RDP中存在的长途代码施行破绽3.持续性攻击和后门

我们在相关报导和泄露的文档中发现,最常用的持续性攻击办法是:方案使命。

但Conti泄露的手册中也提到了一些不太常用的持续性攻击办法:

注册表Run键Office应用法式启动Windows办事映像文件施行选项WMI事务订阅AppInit DLLWinlogon userInitLSASS通知法式包Netsh辅助DLL除了通过上述体例启动本身的信标或逆向Shell,Conti的手册中还提到了安拆AnyDesk和Atera,以及更改RDP端口(并通过Windows防火墙启用那些端口),那一切都是为了在通信被截断后能获得另一个入侵渠道。

4.根据收割

根据的收割凡是是通过拜候LSASS或SAM实现的。那方面最常用的东西是Mimikatz(当然,除此之外还有良多其他根据转储东西)。

此外还有良多其他攻击体例和新披露的零日破绽可用于通过收集获取根据:

DCSyncZerologon — 操纵Netlogon破绽在不经身份验证的情况下拜候DC并重置krbtgt密码Kerberoast — 可用于破解来自办事票证的Kerberos办事用户密码PetitPotam — 操纵加密文件系统(EFS)中存在的破绽从可攻击的计算机中获取NTLM哈希二、缓解办法讹诈软件的架构往往极具弹性,此中涵盖了多种入口点、攻击体例、横向挪动体例以及攻击目的。Conti泄露的文档中提到了一些他们最喜好利用的办法。

(1)防御Conti最常用的初始传染载体如上篇文章中的图5(由CERT NZ绘造)所示,根据收割、破绽操纵、找到互联网上的入口点、横向挪动以及特权提拔,那些都已经包罗在“Conti的操做手册”中。固然讹诈软件操做必定会依赖于(鱼叉式)垂钓攻击,但也不克不及轻忽表露在互联网上的各类办事的平安防护工做,因为那些办事可能同样面对风险。关于倡议初始拜候的TTP,我们建议尽可能削减下列应用法式表露在互联网上的陈迹:

长途拜候办事(如RDP、SSH、TeamViewer、AnyDesk、VPN)可能有破绽的办事(如Apache、IIS、Nginx)可能有破绽的计算机(利用Guardicore Insight检测操做系统尚未安拆补钉的计算机)无需表露到互联网的办事(如数据库、DC、内部的Web或文件办事器)类似Shadowserver的Network Reporting东西那类公共办事东西的存在,使得平安团队可以从“局外人”的角度领会本身企业的破绽和表露情况。那种陈述能够帮忙任何企业领会本身的收集能否存在可能被Conti如许的团伙操纵的破绽和风险。

(2)预期渗入成熟的企业会晓得,持续性攻击者会想方设法达成目的。虽然施行了各类可行的缓解办法,但本身的收集老是存在最末被胜利攻击的可能性。例如,那可能是因为用户遭遇了鱼叉式垂钓攻击,或办事器上运行了有破绽的办事而且缺乏恰当的缓解办法。有鉴于此,我们应该时刻做好筹办,并事先设置好需要的缓解办法。良多企业往往会忽略针对横向挪动的检测和预防,而那恰好是Conti最喜好接纳的体例之一。现实上,平安专家很早就起头呼吁将横向挪动看做攻击者最喜好利用的一个重要办法:

“只在一个高度平安的系统上开发软件,而且只允许确实因工做而需要的人停止拜候,那能够让攻击者更难以从一个系统跳转到另一个系统,进而毁坏你的产物或窃取你的常识产权。”

下文将次要专注于检测并阻遏攻击者在企业内部横向挪动。相关建议和东西都来自从Conti泄露的文档中总结出的经历,以及Akamai多年来帮忙组织遏造横向挪动风险所获得的心得体味。

(3)检测并遏造攻击者的横向挪动假设一台计算机被胜利入侵,攻击者已经进入你的“家门,”我们必定希望尽可能限造攻击者在内部收集中的传布。那能够通过两种体例实现:

朋分和应用法式围栏限造在收集中的横向挪动朋分是关键

我们需要根据应用法式、详细用处或现实情况,将收集朋分成多个片段,并制止差别片段之间或内部创建非需要的毗连。

此时可考虑下列办法:

阻遏条记本/工做站之间的任何通信阻遏以高特权域用户(例如域办理员)身份运行的历程所产生的通信限造能够在办事器上施行历程的用户限造能够拜候数据中心办事器和云实例的条记本/工做站借助协议限造规则避免横向挪动

下文介绍了一些适用于特定协议和行为的一般性原则。因为那些协议在企业的日常运做中有着一些固有的用处,下文可能无法完全涵盖它们的所有用处和利用场景。各人能够将下文介绍的规则看做规范或经历法例,在理论中则可按照收集情况和运做形式停止调整。

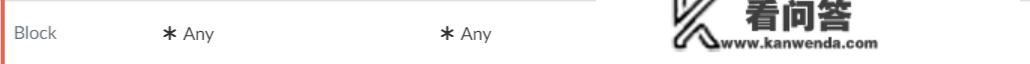

在每个场景中,我们都在最初供给了一个通用的“Block any”规则。各人能够起首在Alert mode下利用类似的规则,随后通过持续监控来确定能否存在尚未被允许规则涵盖的破例情况,并将相关规则切换为阻遏形式。

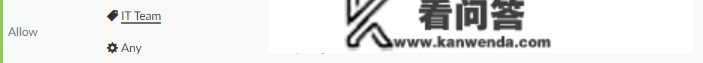

WinRM

Windows长途办理(WinRM)是Windows中的一种长途办理根底设备,供给了长途WMI和长途PowerShell机造,攻击者能够(而且已经)通过那两个机造实现了本身差别的目标。因为那是一种供给办理功用的协议,建议针对该协议,为域办理员和确实需要该协议的IT人员创建破例,其他情况全数阻遏。

为可能需要利用的域办理员和IT人员创建破例

为可能需要利用的域办理员和IT人员创建破例若是收集中没有利用WinRM(TCP端口5985、5986),那么就更没需要允许该协议了,但仍然需要阻遏该协议,以防那些协议被人启用并被滥用。若是没有明白阻遏,攻击者仍然有可能操纵该协议。阻遏WinRM和RPC(详见下文)能够确保攻击者无法将WMI用于歹意用处。

最初能够阻遏所有通过WinRM(WMI长途办理协议)拜候的历程

最初能够阻遏所有通过WinRM(WMI长途办理协议)拜候的历程*** B和RPC

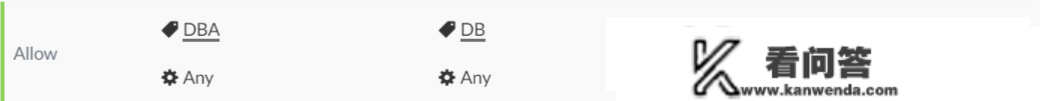

*** B(TCP端口445、139)和RPC(端口映射法式利用TCP端口135,利用RPC的每个办事利用动态范畴的端口)是Windows域系统中十分重要的协议。无论与DC停止通信(例如身份验证以及组战略),或是拜候文件共享和收集驱动器,多种通信城市用到那些协议。 *** B还可用于差别办事器(例如Exchange办事器和DC)间的复造。

那方面需要留意的问题包罗:起首,添加破例,确保常规操做能够一般停止不受影响:

允许复造关于需要停止复造的应用法式办事器(如DC或Exchange办事器),允许停止内部通信。

关于需要复造的应用法式,可允许彼此之间的 *** B和RPC通信域用户身份验证

关于需要复造的应用法式,可允许彼此之间的 *** B和RPC通信域用户身份验证允许内部系统拜候DC,进而能够在无妨碍到域的前提下停止身份验证。

允许内部系统一般拜候域控造器文件办事器

允许内部系统一般拜候域控造器文件办事器允许内部系统通过 *** B拜候文件办事器,究竟结果那恰是文件办事器的本职感化。

允许内部系统通过 *** B拜候文件办事器

允许内部系统通过 *** B拜候文件办事器若是可能,请进一步对内部拜候停止限造,只允许实正需要的系统可以拜候文件办事器。

最初,其他所有非明白允许的 *** B和RCP通信都能够间接丢弃。

最初阻遏通过收集停止的其他所有RPC和 *** B拜候

最初阻遏通过收集停止的其他所有RPC和 *** B拜候RDP

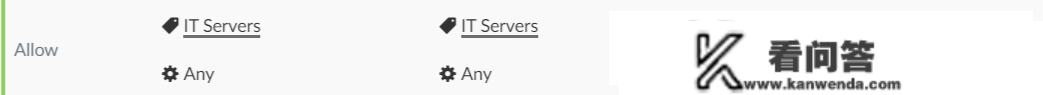

长途桌面协议(RDP)也是一种常用东西。除非绝对需要,不然建议将其阻遏,当然也能够在需要时创建破例。若是可能,请通过末端办事器将所有毗连传输到一个中央位置,以便简化操做,进步平安性并停止监控。

那方面需要留意下列问题:

末端办事器利用末端办事器将所有RDP用户集中到一路,如许能够更容易地监控整个收集中的RDP利用情况,同时能够针对那些办事器设置装备摆设更严酷的平安战略。

允许内部系统通过RDP拜候末端办事器部分内部的拜候

允许内部系统通过RDP拜候末端办事器部分内部的拜候我们可能需要在特定部分或情况内部允许RDP,因为用户有时候可能需要通过长途桌面拜候本身的办事器,那完满是能够允许的。

例如,IT部分可能需要按期通过RDP拜候本身的办事器

例如,IT部分可能需要按期通过RDP拜候本身的办事器 最初,能够阻遏所有其他RDP拜候

最初,能够阻遏所有其他RDP拜候SSH

固然SSH是长途办理利器,同时也是其他协议(如sFTP)平安性的保障,但黑客也能够借助那种东西入侵计算机并在收集内部挪动。我们需要尽可能限造可以拜候整个收集的SSH。建议创建跳板机,让用户借此利用SSH,而且只允许确实需要的用户停止拜候。

跳板机让用户通过跳板机毗连到其他办事器。因为所有用户都来自一个中央位置,因而那种体例更易于停止监控所有毗连。此外能够在跳板机上利用平安控造办法对每小我能拜候的系统停止限造。

允许内部系统通过SSH拜候跳板机域办理

允许内部系统通过SSH拜候跳板机域办理IT人员和域办理员很可能需要通过SSH来施行日常工做,若是确实需要,请考虑为他们添加破例。

考虑允许IT人员和域办理员通过SSH拜候内部办事器拜候内部情况

考虑允许IT人员和域办理员通过SSH拜候内部办事器拜候内部情况一些应用法式也需要SSH通信,因而不克不及将其彻 *** 止,那可能会影响到日常运维工做。请考虑按照现有的收集流程添加允许规则,或者间接在特定应用法式或部分的范畴内添加类似的规则。

例如数据库架构师可能需要拜候办事器

例如数据库架构师可能需要拜候办事器 或者(举例来说)某些IT办事器可能需要彼此之间成立SSH隧道

或者(举例来说)某些IT办事器可能需要彼此之间成立SSH隧道 最初阻遏所有其他SSH拜候(4)庇护性备份

最初阻遏所有其他SSH拜候(4)庇护性备份

为了形成更大化毁坏,讹诈软件攻击凡是也会以企业的备份系统为目的,加密此中存储的备份数据。请在备份办事器上利用额外的朋分,以便进一步将备份系统与收集的其他部门停止别离。此外还能够利用自定义的历程级微朋分战略规则尽量削减与备份办事器的通信。

(5)对关键数据办事停止朋分数据办事和办事器也很容易成为目的。请对关键数据办事(如数据库和文件办事器)应用朋分和围栏,并对来自外部,以及固然来自收集内部但其实不需要利用那些办事的系统停止的拜候加以限造。请将数据办事的办事器的表露范畴限造在更低水平,如许不只有助于削减办事会面对的风险因素,还有助于缓解讹诈软件的表露范畴和传布路子。

(6)详细的响应方案请提早创建并规划本身的入侵缓解战略,借此进一步缩短检测到歹意软件后的响应时间。

缓解战略应考虑下列因素:

考虑断开文件办事器和 *** B办事器与客户端计算机的毗连。讹诈软件凡是会在受害计算机上寻找收集共享,并会优先加密如许的收集共享。关于那些其实不实正需要持续拜候办事器的客户端计算机,能够将客户端与办事器之间的毗连断开,如许能够让文件办事器更平安。进一步限造横向挪动。固然可能需要为IT部分保留长途控造渠道,但其他用户的拜候渠道都能够阻遏。关于确实需要翻开的渠道,则需要通过计算机战略和用户战略停止严酷的限造。此外还能够围绕恢复过程造定方案,例如考虑需要将哪些应用法式和情况中的哪些部门优先恢复,随后还需要酌情造定方案,以确保在恢复收集中的其他部门时,那些重要的系统仍然处于平安的形态。

通过全面的预防和缓解战略,再共同上述那些朋分战略和设置,即可有效遏造讹诈软件在收集内部的传布,并在被攻击时尽更大限度将丧失控造在更低限度。当然,妥帖的数据备份在任何时候都是必不成少的。希望本文能在各人匹敌讹诈软件的过程中起到一些感化。

最初,欢送广阔知友们存眷Akamai知乎机构号,之一时间领会Akamai在Web交付性能、平安性、边沿计算等范畴的最新手艺功效息争决计划,以及整个行业的开展趋向。